なぜSOCが注目されているのか?

事業継続に深刻な被害を及ぼすサイバー攻撃が相次ぐなか、セキュリティインシデントを早期検知し、被害抑制、最小化を図る取り組みが急務になっています。そこで注目されているのがSOC(Security Operations Center)です。

SOC(Security Operations Center)とは?WHAT IS SOC?

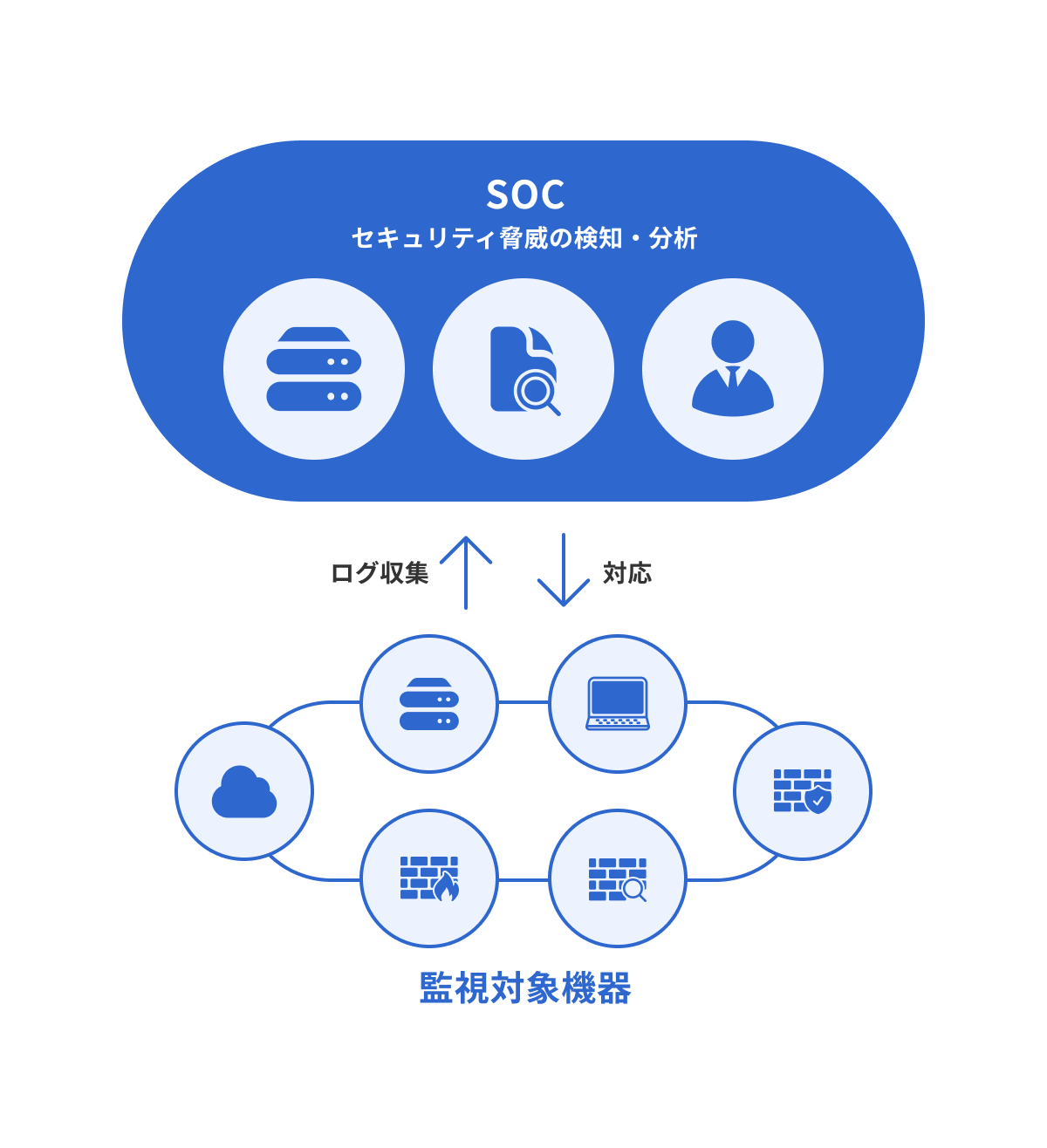

SOC(Security Operations Center:セキュリティ・オペレーション・センター)とは、企業のネットワーク通信や機器のログを監視し、サイバー攻撃などのセキュリティ脅威を検知・分析・対応する専門組織です。ビジネスに影響を及ぼす可能性のあるセキュリティインシデントの早期発見と迅速な対応を支援します。

SOCの役割と主な機能

SOCの役割はCSIRT(Computer Security Incident Response Team)などの関連部署と連携しながら、セキュリティインシデントの発生や被害の拡大を抑制することです。そのためにSOCでは以下のような機能を担っています。

- ネットワークやシステムの監視

- セキュリティイベントの検知・分析・調査

- セキュリティインシデント発生時の報告及び対応に関する助言

- 監視状況や分析結果の定期的なレポート提供

企業のネットワーク機器、サーバ、セキュリティ製品などから収集されるログを監視し、不審な挙動やセキュリティイベントを検出した際には、詳細な分析と調査を実施します。調査・分析では、攻撃の可能性や影響範囲などビジネスへのリスクレベルを評価、報告し、迅速かつ適切な対応を支援します。これらのSOC業務には、サイバー攻撃の動向や手法など最新の脅威動向への理解のほか、ネットワークやセキュリティ製品の知識、調査・分析スキル、また自社のビジネス理解など、高度な専門性と経験が求められます。

参考情報

CSIRTやMDRとの違い

SOCと混同されやすいセキュリティ用語にCSIRT、MDRがあります。それぞれ以下の意味になります。

CSIRT(Computer Security Incident Response Team)は、一般的にセキュリティインシデントの対応を専門に担う組織です。セキュリティインシデントの発生を受けて、被害の最小化、インシデントからの復旧、原因の特定及び再発防止策の策定など、一連の対応を行います。有事の際の対応を担う組織ですが、CSIRTが機能的に活動するためには、平時からの体制整備や対応手順の準備、関係部署との連携体制の構築が不可欠です。

MDR(Managed Detection and Response)は、外部の専門事業者が提供するセキュリティ監視、対応サービスです。SOCを自社で構築、運用するためには、セキュリティ専門人材の育成や確保など多くのリソースが必要になります。自社でSOC構築、運用するのが難しい場合も、MDRを活用することで専門的な知見に基づいた高度なセキュリティ対策が可能になります。提供される内容や対応範囲はサービスにより異なるため、導入にあたっては自社の要件に合致しているか確認することが大切です。

関連情報

参考情報

SOCの最新動向LATEST TRENDS

SOCが必要とされる背景

近年、サイバー攻撃はますます高度化・複雑化しており、攻撃の検出や調査には高い専門性が必要になっています。更に、サイバー攻撃による被害も深刻化しており、システム停止などにより事業継続に直接的な影響を及ぼすケースや、取引先・顧客への波及といった二次被害も発生しています。

こうした状況を踏まえ、サイバー攻撃を早期に発見し、関係部署と連携して迅速かつ適切な対処を推進できる専門性とスキルを備えた組織として必要性が高まっているのがSOCです。日本政府や業界団体が発行する昨今の各種セキュリティのガイドラインにおいても、サイバー攻撃を検知するための体制としてSOCの整備、活用の必要性が示されています。

SOCの構築ポイントと運用形態

自社でSOCを構築する際に計画すべき主な要素をご紹介します。

- 役割の明確化:監視対象や対応範囲の定義

- 人材の確保:セキュリティ専門人材の育成・採用

- ツール選定:SIEM、SOAR、EDRなどの導入

- プロセス設計:インシデント対応フローの整備

まずはじめに、監視対象となるシステムやネットワーク、対応すべきインシデントとその範囲を定義し、SOCの役割と運用方針を明確にすることが重要です。自社のビジネスに影響を与える可能性のあるセキュリティリスクやレベルを、経営層を含め合意形成を持つことをおすすめします。

人材確保も重要です。SOCの運用には、セキュリティに関する専門知識と技術を持つ人材が求められるため、社内での育成や外部からの採用を計画的に進める必要があります。

SOCの主な運用には、自社で構築・運用する方法と、専門事業者のサービスを利用する方法があります。自社で構築・運用する場合は、独自の要件に対応できるほか、運用ノウハウやナレッジを蓄積できるというメリットがある一方で、専門人材の確保や維持など体制構築・運用にかかるコストは大きくなります。対して外部のSOCサービスは、自社で専門人材を確保・維持する必要がない点がメリットです。高度な知識と最新技術を持つ専門チームによる支援が受けられ、迅速な対応やコスト効率に優れています。提供内容、範囲、品質はサービスに依存するため、導入時の比較・確認は重要です。

IIJ SOCの取り組みIIJ SOC ACTIVITIES

IIJでは、セキュリティサービスやお客様運用機器のログなどを収集・分析し、セキュリティインシデントの検知・対応や、対応策の提案を行う「IIJ C-SOCサービス」を提供しています。このサービスを担うのがIIJ SOC(IIJセキュリティオペレーションセンター)です。IIJ SOCでは、セキュリティのエキスパート集団/専門組織として、サービス提供のほか、未知のマルウェア解析やフォレンジック調査など高度な脅威に対する調査・分析や、情報分析基盤の運用やセキュリティアナリスト育成などに取り組んでいます。ここでは、IIJ SOCの活動の一部をご紹介します。SOCの業務範囲や機能は企業によって異なりますが、SOC構築やSOCサービスの利用を検討されている皆さまの参考になれば幸いです。

IIJ SOCにおける運用

| SOCセンター運用 | リアルタイムにセキュリティインシデントを監視・対応 |

|---|---|

| ルール運用 | インシデントを検知するための仕組み(ルール)を作成・管理 |

| 脅威ハンティング運用 | 未発見のインシデントを能動的に調査 |

| インフラ運用 | アナリストが使用するシステムやデバイスのログ受信をおこなうためのシステムを管理 |

| アカウント運用 | お客様とIIJ社内をつなぐ役割 |

| サービス運用 | サービス全体を統括 |

| ビッグデータ運用 | 広範囲のデータにおける調査より未発見のインシデントを調査 |

表 IIJ SOCにおける主な運用

IIJのSOCでは、複数の専門的な機能を連携させることで、高度なセキュリティ監視・対応体制を構築し、お客様にサービスとして提供しています。

センター運用やルール運用では、脅威となる挙動をルール化し、それに基づく高度な調査を行います。センター運用では、SOC監視システムが監視対象デバイスのログを受信し、それに基づいて発行されるチケットの内容をアナリストが24時間365日体制で確認・調査します。ルール運用では、チケット発行の条件となる脅威の検知ルールの作成・管理を行います。更に、IIJ独自のセキュリティインテリジェンス(脅威情報)を活用することで、調査の精度向上を図ります。これらのルールやインテリジェンスはSOC運用の品質を左右する重要な要素で、SOC運用の肝となる部分といえます。

また、リアルタイム検知が難しい攻撃に対しては、脅威ハンティング運用で能動的な調査を実施します。これにより、長期的な攻撃活動や潜伏型の脅威にも対応できる体制を整えています。インフラ運用では、ログ受信の仕組みやアナリスト向けのユーザインタフェースの開発・管理を担当。アカウント運用やサービス運用は、お客様との連携やサービス品質の維持・改善を担います。ビッグデータ運用では、IIJの情報分析基盤を活用したデータ解析や結果の活用を通じて、IIJ設備の強化、改善などセキュリティ向上を追求しています。

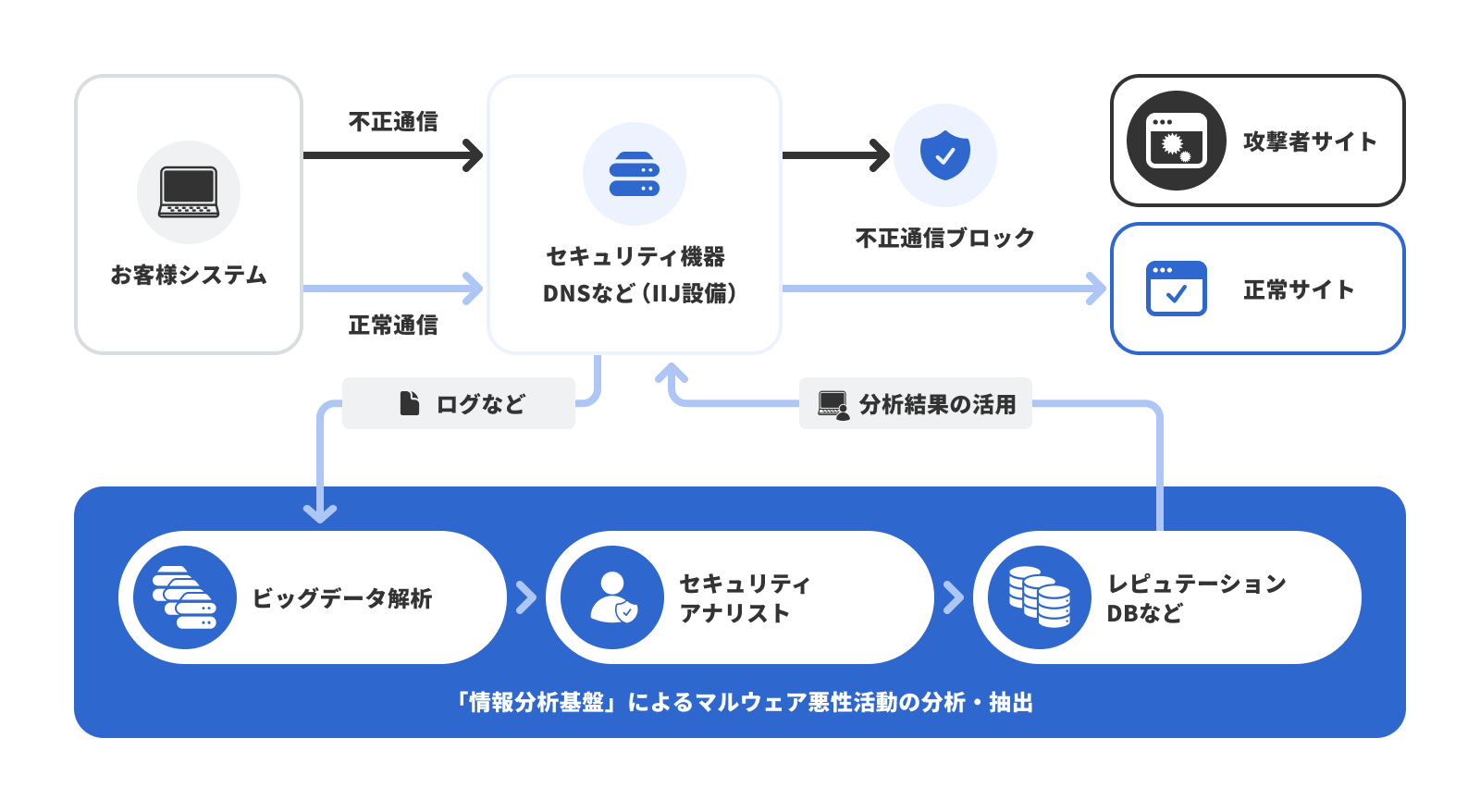

ISPの強みを活かした独自の情報分析基盤

IIJ SOCのインテリジェンスを支えているのがIIJ独自の情報分析基盤です。

この基盤では、ISPだからこそ得られるバックボーントラフィックやDNS情報に加え、ファイアウォール、IPS、メール、Webなど各種IIJサービスから得られる膨大なログやイベント情報を収集・分析することで、IIJ独自のセキュリティインテリジェンスを生成しています。

これにより、個別のサービス監視では捉えにくい脅威や攻撃の兆候も、より高い精度で検知できるようになります。更に、情報分析基盤から得られたインサイトや脅威・セキュリティ情報は、企業の皆様の対策に広くご活用、お役立ていただけるよう、IIJのWebサイトやブログを通じて広く公開しています。

脅威・セキュリティ情報の提供

IIJのSOCサービスIIJ'S SERVICE

IIJでは、独自のセキュリティインテリジェンスを活用し、金融機関、官公庁、大企業、ECサイトなど、様々な分野の最前線で高度な対応を行ってきたセキュリティアナリストを含む専門チームによるSOCサービスを提供しています。

インシデント対応まで支援する

SOCサービスをお探しの方向け

IIJ C-SOCサービス

インシデントの早期発見から対応までワンストップで支援するSOCサービス

IIJ C-SOCサービスは、セキュリティ機器やお客様運用機器から収集したセキュリティログをIIJ独自の情報分析基盤やSIEMで分析し、24時間365日セキュリティインシデントへの対応を行うサービスです。

こんな課題を解決したい方におすすめです

-

EDRやSASEなどからの大量のアラートやログに監視が追い付いていない

セキュリティ機器やお客様運用機器から収集したセキュリティログをIIJ独自の情報分析基盤やSIEMで分析し、24時間365日セキュリティインシデントへの対応を行います。

-

日々高度化する脅威に、知識やスキル習得が追い付いていない

IIJには、1994年国内初のファイアウォールサービスを提供開始して以来、金融業や官公庁、大企業、ECサイトなど、セキュリティの第一線で高度な対応を行ってきたセキュリティアナリストが多数在籍。実績で培われたノウハウで、日々高度化する脅威からお客様を守ります。

-

不正通信を検知しても一次対応までに時間がかかる

セキュリティ機器の設置から運用、ログの収集、解析までをワンストップでご提供。インシデント発生時には、必要に応じて運用機器の設定をIIJが変更することで、緊急度の高い攻撃に対しても迅速な対処が可能です。

<IIJ C-SOCサービス監視対応製品例>

- CrowdStrike社 CrowdStrike Falcon

- Microsoft社 Microsoft Defender for Endpoint

- Palo Alto Networks社 Prisma Access

- Zscaler社 Zscaler Internet Access

対応製品、機器は都度更新しています。詳細はお問い合わせください。

SOCの導入事例CASE STUDIES

IIJがご支援したSOCの導入事例の一部を紹介します。

SOCへのよくあるご質問FREQUENTLY ASKED QUESTIONS

-

SIEM(Security Information and Event Management)は、ネットワークやセキュリティ機器のログを集約、分析し、異常を通知するツールです。膨大なログデータの中から脅威の兆候を見つけ出すために、SOCの運用に欠かせないツールとなっています。

SOAR(Security Orchestration, Automation and Response)は、セキュリティインシデントへの対応を自動化・効率化するためのツールです。インシデントの分類、優先順位付け、通知、対応フローの自動化などを実現します。

SOC(Security Operations Center)は、ネットワークの通信や機器のログ等を監視し、サイバー攻撃などのセキュリティ脅威を検知・分析し対応の助言を行う専門組織です。SOCやCSIRTは、SIEMやSOARを取り入れることで、セキュリティインシデントへの検知や対処をより効率化することができます。